حملهکنندگان با سوءاستفاده از آسیبپذیریهای نرمافزاری، موفق شدند بدافزارهای جاسوسی را در گوشیهای سامسونگ گلکسی بارگذاری کنند.

حملهکنندگان با سوءاستفاده از آسیبپذیریهای نرمافزاری، موفق شدند بدافزارهای جاسوسی را در گوشیهای سامسونگ گلکسی بارگذاری کنند.

یک آسیبپذیری روز صفر (CVE-2025-21042) در کتابخانه پردازش تصویر اندروید سامسونگ (Samsung’s Android image processing library) به مهاجمان اجازه داده است تا جاسوسافزاری به نام لندفال (LANDFALL) را در دستگاههای سامسونگ از جمله گوشیهای گلکسی جایگذاری کنند. در اینجا تعاریفی ارائه میشود: آسیبپذیری روز صفر (Zero-Day Vulnerability) به نقص امنیتیای گفته میشود که هیچکس از آن خبر ندارد و به همین دلیل، توسعهدهنده “صفر روز” فرصت دارد تا راهی برای وصله کردن آن نقص پیدا کند. کتابخانه پردازش تصویر اندروید سامسونگ مسئولیت رمزگشایی و پردازش فرمتهای مختلف تصویری، از جمله برخی فرمتهای اختصاصی سامسونگ را بر عهده دارد.

جاسوسافزار LANDFALL مدلهای خاصی از گوشیهای سامسونگ را هدف قرار داده بود.

نکته مهم اینجاست که پیش از آنکه سامسونگ بتواند این آسیبپذیری را در فروردین ماه سال جاری (آوریل ۲۰۲۵) وصله کند، لندفال در عمل مورد سوءاستفاده قرار گرفته بود. با این حال، سوءاستفاده و جاسوسافزار بهکاررفته، تا هفته گذشته بهصورت عمومی مورد بحث قرار نگرفته بودند. جاسوسافزار لندفال درون فایلهای تصویری مخرب از نوع DNG جاسازی شده بود که از طریق پیامرسان واتساپ ارسال میشدند. بر اساس گزارش شرکت پالو آلتو نتورکس (Palo Alto Network)، لندفال از اواسط تیر ماه ۱۴۰۳ (ژوئیه ۲۰۲۴)، یعنی ماهها پیش از وصله شدن آسیبپذیری، فعال بوده است.

در خصوص دخالت واتساپ در انتقال این اکسپلویت سامسونگ، شرکت متا (Meta)، مالک واتساپ، طبق گزارشی از فوربس، این موضوع را تکذیب کرده است. متا اظهار داشته که هیچ مبنایی برای تأیید این بخش از ماجرا نیافته و شواهدی برای اثبات این ادعا وجود ندارد.

لندفال از فروردین ماه سال جاری دیگر تهدیدی محسوب نمیشود، اگرچه سامسونگ تنها دو ماه پیش در شهریور ماه (سپتامبر ۲۰۲۵) یک آسیبپذیری روز صفر دیگر را نیز وصله کرد. این نقص (CVE-2025-21043) نیز در کتابخانه پردازش تصویر یافت شده بود. این وصله از وقوع هرگونه حملهای جلوگیری میکند.

ابزار جاسوسی لندفال: نظارت کامل بر قربانیان

ایتای کوهن (Itay Cohen)، محقق ارشد واحد Unit 42 شرکت پالو آلتو نتورکس، اظهار داشت که حمله لندفال افراد خاصی را هدف قرار داده و بهصورت گسترده توزیع نشده است. کوهن هدف این حملات را جاسوسی عنوان کرد.

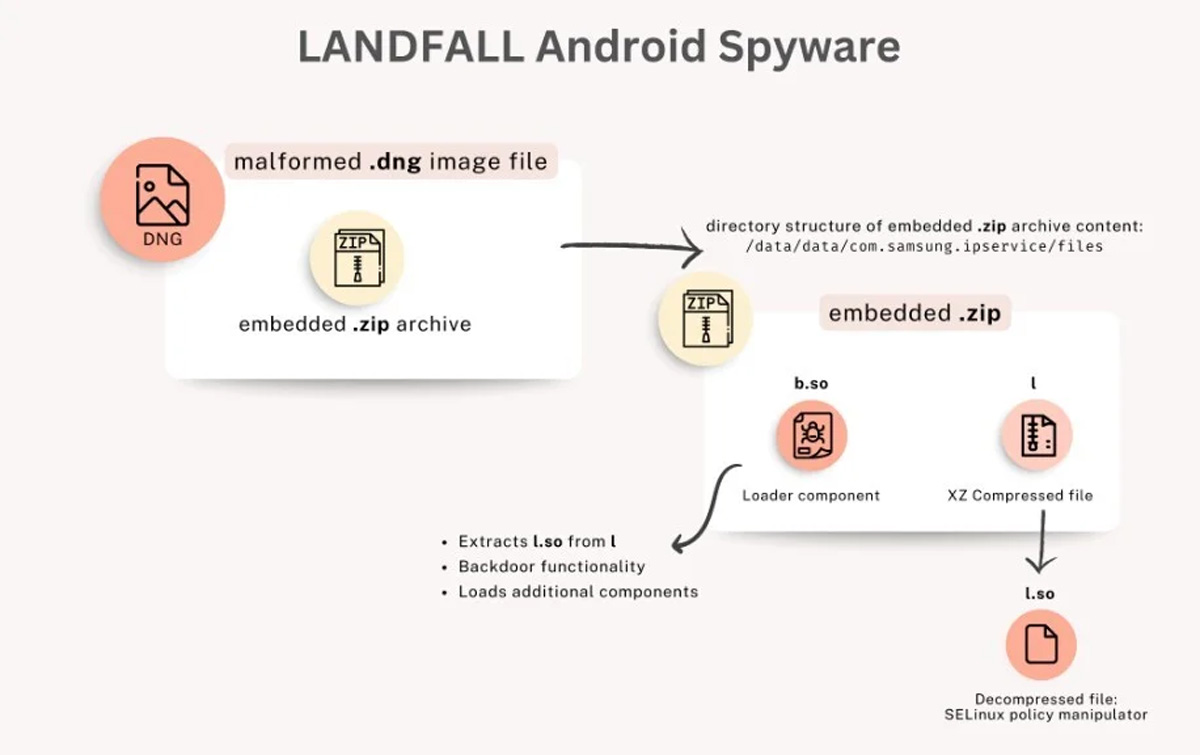

لازم به ذکر است که جاسوسافزار لندفال عمدتاً برای حمله به خط تولید سامسونگ گلکسی طراحی شده بود و حملات هدفمند، اغلب در خاورمیانه شامل کشورهای ترکیه، ایران، عراق و مراکش انجام میگرفت. از آنجا که این بدافزار یک جاسوسافزار است، جای تعجب نیست که لندفال از قابلیتهایی مانند ضبط صدای میکروفون، ردیابی موقعیت مکانی و دسترسی به عکسها و مخاطبین برای نظارت استفاده میکرده است. در این حملات از یک فایل تصویری “بدشکل” (Malformed Image File) استفاده شده است؛ فایلی که بهعمد دستکاری شده تا نقص نرمافزاریای را که فایل را میخواند، فعال کند. برای سوءاستفاده از این آسیبپذیری نیازی به هیچ کلیکی نبود.

به محض اینکه تصویر توسط گوشی گلکسی هدف دریافت میشد، دستگاه در معرض خطر قرار میگرفت. هنگامی که این عکسها باز یا پیشنمایش میشدند، مهاجمان میتوانستند از گوشی برای موارد زیر استفاده کنند:

ضبط صدای میکروفون و مکالمات تلفنی.

ردیابی موقعیت مکانی GPS بهصورت همزمان.

دسترسی به عکسها، پیامها، مخاطبین، تاریخچه تماسها و سابقه مرورگر.

مخفی ماندن از اسکنهای آنتیویروس و حتی فعال ماندن پس از راهاندازی مجدد دستگاه.

بر اساس گزارشها، گوشیهای سامسونگ که بیشترین حملات لندفال را تجربه کردند شامل سری گلکسی S22، سری گلکسی S23، سری گلکسی S24 و مدلهای تاشوی Z Fold 4 و Z Flip 4 هستند. سری گلکسی S25 هدف این جاسوسافزار قرار نگرفته است.

ده ماه آسیبپذیری حاد برای میلیونها کاربر

یک دوره ۱۰ ماهه بین زمان شروع این کمپین در تیر ماه ۱۴۰۳ (ژوئیه ۲۰۲۴) و زمان وصله شدن نقص در فروردین ماه سال جاری (آوریل ۲۰۲۵) وجود داشت که در طول آن، مدلهای گلکسی ذکرشده در اوج آسیبپذیری قرار داشتند. زمانی که سامسونگ این نقص را در فروردین ماه وصله کرد، هیچ بیانیه عمومی در این خصوص منتشر ننمود.

توصیه کارشناسان امنیتی به کاربران گوشیهای سامسونگ گلکسی با سیستمعامل اندروید ۱۳ تا ۱۵ این است که مطمئن شوند بهروزرسانی امنیتی اندروید فروردین ۱۴۰۴ (آوریل ۲۰۲۵) یا نسخههای پس از آن را نصب کردهاند تا از وصله شدن این اکسپلویت در گوشی خود اطمینان یابند. همچنین، بهتر است قابلیت دانلود خودکار رسانهها در اپلیکیشنهای پیامرسان مانند واتساپ و تلگرام را غیرفعال کنند. اگر کاربران خود را در معرض خطر بالا میدانند، باید حالت “محافظت پیشرفته” اندروید (Android’s Advanced Protection mode) یا حالت “قفل” iOS (iOS’s Lockdown Mode) را فعال سازند.

به مطالعه ادامه دهید:

سامسونگ به دنبال رقابت با فیس آیدی اپل؟ شایعه تجهیز گلکسی S27 اولترا به فناوری امنیتی پیشرفته!

افشای طرح اولیه گلکسی S26: سه تغییر “نیمههیجانانگیز” در راه پرچمدار جدید سامسونگ

گوگل در حال تغییر رویکرد پشتیبانگیری: دادهها دیگر با یکدیگر برابر نیستند!

از فاجعه تا ایمنی: علائم هشداردهنده در پاوربانک خود را بشناسید!

نوشته گوشیهای گلکسی سامسونگ هدف حمله جاسوسافزار؛ آسیبپذیری روز صفر فاش شد! اولین بار در موبایلستان. پدیدار شد.

اولین باشید که نظر می دهید